Red Team – co to jest i nam czym polega Red Teaming?

Cyberbezpieczeństwo to dziedzina, która stale się rozwija. Nowe technologie, stale zmieniające się systemy sieci komputerowych oraz coraz bardziej zaawansowane systemy operacyjne… to wszystko sprawia, że cyberprzestępcy stale zmieniają swoją strategię działania. Skutkiem jest konieczność ciągłego testowania i analizowania luk w bezpieczeństwo aplikacji, oprogramowania, systemów, a nawet sieci komputerowych.

Spis treści:

- Od początku… czym jest Red Team?

- Red Teaming – na czym to polega?

- Co może być celem pozorowanych ataków w ramach Red Teaming’u?

- Zalety testowania zgodnie z zasadami Red Teaming’u

- Kiedy warto skorzystać ze wsparcia w ramach Red Teamingu – zaplanowane ataki cybernetyczne w praktyce

- Jak często wykonywać testy w ramach Red Teaming’u? Podsumowanie

Od początku… czym jest Red Team?

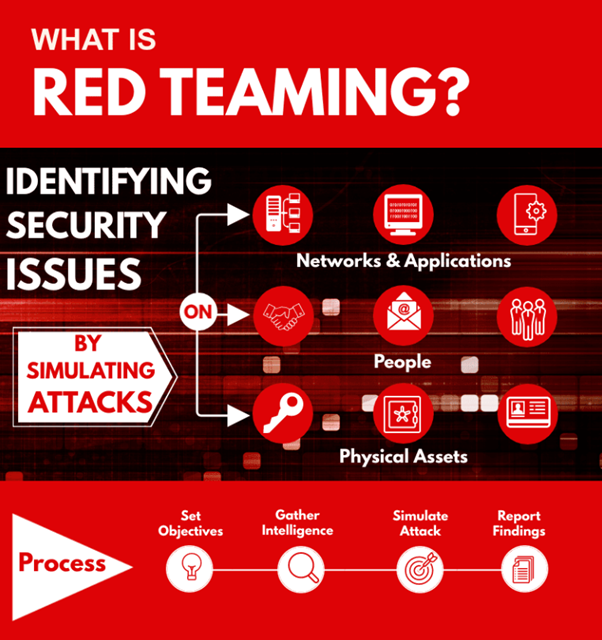

Narodowy Instytutu Standardów i Technologii (NIST) przekazuje prostą definicję dla zespołu Red Team. W dużym skrócie: to grupa osób, które są zorganizowane i uprawnione do naśladowania działań cyberprzestępców. To oznacza, że mogą stawiać się w pozycji agresora i symulować ataki na firmowe sieci komputerowe, serwery oraz oprogramowanie.

Celem takich działań jest poprawa ogólnych zasad cyberbezpieczeństwa w zaawansowanych systemach teleinformatycznych.

Ciekawostka! Raport KPMG Barometr cyberbezpieczeństwa wskazuje, że nawet 84% ankietowanych przedsiębiorców korzysta z outsourcingu usług związanych z cyberbezpieczeństwem. Natomiast zagadnienia dotyczące RODO są priorytetowym obszarem – aż dla 85% ankietowanych.

Źródło: https://plextrac.com/blog/what-is-red-teaming/

Red Teaming – na czym to polega?

Definicja Red Teaming’u jest prosta. To rodzaj etycznego hakowania systemów, aplikacji lub sieci komputerowych przez wykwalifikowanych specjalistów.

Eksperci ds. bezpieczeństwa należący do członków Red Team’u głównie naśladują taktyki cyberprzestępców, procedury TTP oraz techniki powszechnie stosowane w celu kradzieży danych z serwera lub przejęcia dostępu do oprogramowania.

W praktyce Red Teaming polega głównie na:

- symulowaniu popularnych rodzajów ataków hakerskich, np. phishing, manipulacje psychologiczne, próby wyłudzenia danych dostępowych;

- testowaniu zagadnień inżynierii społecznej, np. poprzez sprawdzanie, czy pracownicy instytucji lub firmy nie ujawniają poufnych informacji osobom trzecim;

- monitorowaniu ruchu sieciowego w celu wykrycia poufnych informacji o systemach informatycznych, np. danych użytkowników;

- przełamywaniu mechanizmów uwierzytelnienia – specjaliści próbują złamać nawet silne hasła i dwuetapowe zabezpieczenia, aby wykryć ewentualne luki w kodzie.

Podstawowe działania to także ataki bezpośrednio na API oprogramowania. To ułatwia weryfikację interfejsów programistycznych, które powinny być odpowiednio zabezpieczone przed nieautoryzowanym dostępem.

W Europie najważniejszym dokumentem wskazującym na przepisy dot. cyberbezpieczeństwa jest Dyrektywa NIS2. Stanowi jednolite ramy prawne w związku z koniecznością utrzymania zasad cyberbezpieczeństwa w aż 18 krytycznych sektorach.

W praktyce NIS2 wymusza regularne audyty i ciągłe monitorowanie zasad cyberbezpieczeństwa w organizacjach. To oznacza, że testy muszą być prowadzone cyklicznie, a nie jednorazowo.

Co może być celem pozorowanych ataków w ramach Red Teaming’u?

Członkowie zespołów czerwonych mogą obierać jako swoje cele pozorowanych ataków:

- systemy powiązane ze sztuczną inteligencją;

- fizyczne stacje robocze, urządzenia mobilne, a nawet sprzęt serwerowy;

- systemy kryptograficzne;

- zapory sieciowe;

- aplikacje internetowe;

- systemy SOAR do koordynacji, automatyzacji i reagowania na zagrożenia w cyberbezpieczeństwie.

W praktyce Red Teaming pozwala wzmocnić podstawy cyberbezpieczeństwa w organizacjach publicznych i prywatnych. CART, czyli Continuous Automatic Red Teaming pozwalają na realną ocenę dotychczasowych zasad cyberbezpieczeństwa i poziomu stosowanych zabezpieczeń.

Automatyzacja procesów testowania pozwala przede wszystkim zredukować koszty operacyjne zarządzania cyberbezpieczeństwem w poszczególnych jednostkach.

Zalety testowania zgodnie z zasadami Red Teaming’u

Symulowane ataki prowadzone w ramach działań Red Teaming’u mogą realnie poprawić poziom bezpieczeństwa cybernetycznego w bankach, instytucjach publicznych i przedsiębiorstwach korzystających z zaawansowanych systemów informatycznych.

Najistotniejsze zalety, jakie niesie ze sobą działalność Red Team’ów w ramach testów oprogramowania, aplikacji, systemów i sieci to:

- Kompleksowa ocena poziomu zabezpieczeń cybernetycznych – sprawnie przeprowadzone testy sporo ułatwiają, szczególnie jeśli chodzi o wdrożenie poprawek w zasadach cyberbezpieczeństwa. Symulowanie realnych zagrożeń i metod reagowania pozwala na stworzenie nowych strategii działania, które będą skuteczniejsze.

- Łatwiejsza identyfikacja problemów – procedury testowania oprogramowania ułatwiają ujawnienie problemów technicznych, np. błędy w strukturze kodu.

- Poprawa sprawności reagowania na incydenty – testy Red Team są skuteczne i stanowią wyzwania dla drużyn Blue Team, które mają reagować na incydenty w kwestii cyberbezpieczeństwa.

- Możliwość stworzenia realnych scenariuszy zagrożeń – symulacja zagrożeń pozwala na sprawne stworzenie scenariuszy działania na przyszłość (tym zajmują się zespoły Blue Team). Dzięki temu organizacje i przedsiębiorstwa mogą wypracować systemy reagowania, które skutecznie zablokują ataki hakerskie.

W ramach działań Red Teaming’u można też łatwo weryfikować zagadnienia cyberbezpieczeństwa w zakresie systemów kontroli nadzorczej i aktywizacji danych (SCADA) oraz w programowalnych sterownikach logicznych (PLC).

Czy wiesz, że…? Zgodnie z raportem Cyberbezpieczeństwo w Polskich firmach 2024 nawet 95% ankietowanych osób obawia się ataku cybernetycznego. Dodatkowo nawet 91% osób wskazuje, że korzysta z firmowych komputerów do celów prywatnych. Takie działania niestety negatywnie rzutują na poziom bezpieczeństwa cybernetycznego w przedsiębiorstwach.

Kiedy warto skorzystać ze wsparcia w ramach Red Teamingu – zaplanowane ataki cybernetyczne w praktyce

W organizacjach publicznych, instytucjach państwowych i przedsiębiorstwach zachodzą różne sytuacje, w których warto pomyśleć o przeprowadzeniu symulacji ataków hakerskich. Zdecyduj się na Red Teaming, jeśli:

- wdrażasz nową infrastrukturę lub oprogramowanie w przedsiębiorstwie;

- chcesz przeszkolić swój zespół z zasad cyberbezpieczeństwa na praktycznych przykładach;

- planujesz ocenić, na jakim poziomie Twoja firma jest gotowa na odparcie ataków hakerskich;

- doszło do naruszenia danych osobowych i nie chcesz, aby taki incydent się powtórzył.

O testach warto też pomyśleć wtedy, kiedy zmieniły się potencjalne zagrożenia w Twojej branży. Cyberprzestępcy stale modyfikują swoje metody, dostosowując się do coraz nowszych rozwiązań technologicznych.

Jak często wykonywać testy w ramach Red Teaming’u? Podsumowanie

Ten rodzaj testów to świetny sposób na sprawdzenie, jak dobrze organizacja jest przygotowana na odparcie cyberzagrożeń. Polega na symulowaniu ataków, aby znaleźć luki w zabezpieczeniach i sprawdzić, jak zespół reaguje na rzeczywiste zagrożenia.

To praktyka, która pozwala nie tylko wykrywać słabe punkty, ale także zwiększy świadomość pracowników – szczególnie jeśli zatrudnione osoby wykorzystują firmowe komputery do celów prywatnych.

A zatem, testy Red Teaming staraj się przeprowadzać regularnie. Najlepiej raz na kwartał lub co najmniej raz na pół roku. To da Ci pewność, że firma nie pozostanie technologicznie w tyle za cyberprzestępcami, którzy ciągle doskonalą swoje metody działania.

Pamiętaj o jednym! Zabezpieczenia, które działały pół roku temu, dziś mogą już być nieskuteczne.

Nie wystarczy zrobić jednego testu i uznać, że system jest bezpieczny. Cyberzagrożenia zmieniają się szybko, więc Twoja strategia obrony też musi się rozwijać.

Bibliografia:

- https://csrc.nist.gov/glossary/term/red_team

- https://www.cnss.gov/CNSS/issuances/Instructions.cfm

- https://www.ibm.com/think/topics/red-teaming

- https://assets.kpmg.com/content/dam/kpmg/pl/pdf/2024/02/pl-Raport-KPMG-w-Polsce-Barometr-cyberbezpiecze%C5%84stwa-2024.pdf

- https://digital-strategy.ec.europa.eu/pl/policies/nis2-directive

- https://vecto.pl/raport-2024