Poniższy artykuł ma charakter edukacyjny. Autor przedstawia rozwiązania, które mogą zapewnić bezpieczeństwo w sieci, jeśli zostaną użyte mogą być użyte jedynie w legalnym celu. Stosowanie poniższych narzędzi niezgodnie z prawem może wiązać się z odpowiedzialnością karną.

Korzystając z zasobów Internetu często wydaje nam się, że zachowujemy anonimowość w otaczającym nas środowisku. Brak fizycznego kontaktu, prawdziwe imię ukryte pod nazwą postaci z ulubionej kreskówki, nic nie mówiący adres e-mail – to elementy budujące poczucie odizolowania od reszty użytkowników sieci. Z pozoru może nam się wydawać, że nasze internetowe alter ego jest niedostępne dla innych osób. Niestety nie do końca tak jest. Poruszając się w cyfrowym świecie, pozostawiamy ślady – bardzo dokładne informacje na temat naszej osoby. Tej rzeczywistej w realnym świecie.

Z pomocą przychodzą rozwiązania pozwalające na stosowanie technik anonimizacji, które odpowiedzialnie użyte uczynią nas nierozpoznanymi, a namierzenie kim i skąd jesteśmy stanie się bardzo utrudnione lub wręcz niemożliwe. Sposobów anonimizacji jest wiele i zwykle pakiet narzędzi jakie powinniśmy zastosować zależy od sytuacji, w której planujemy się znaleźć.

Ślady, które po sobie zostawiamy

W poniższym artykule przedstawię powszechnie dostępne rozwiązania, z których warto korzystać podczas codziennego surfowania pośród zasobów Internetu. Skoncentruję się także na podejściu behawioralnym, uświadamiając użytkowników, jak należy zachować się i myśleć, by anonimizacja była maksymalnie skuteczna i zapewniała faktyczne bezpieczeństwo w sieci.

Zanim przejdziemy do rozwiązań technicznych, należy wyjaśnić podstawową zasadę. Osoba korzystająca z zasobów Internetu chcąc pozostać nierozpoznaną powinna wprowadzić pewien sposób myślenia i zachowań:

- zaplanuj co chcesz zrobić,

- dobierz odpowiednie narzędzia,

- bądź konsekwentny w działaniach,

- nie daj się przechytrzyć.

Jak już wspomniałem na wstępie, każdy użytkownik Internetu pozostawia za sobą ślady. Są one nieuniknione i konieczne do prawidłowego funkcjonowania sieci. Dzieje się tak z kilku istotnych powodów. Operatorzy oferujący dostęp do Internetu muszą przypisać użytkownikowi numer IP. Jest to indywidualny adres kierujący w sieci dane pomiędzy konkretnymi urządzeniami, które nieomylnie trafiają tam, gdzie zostają skierowane. Adres IP, automatycznie ustalany jest przez dostawcę usługi i zapisywany w dzienniku zdarzeń systemu na początku każdej sesji internetowej. Jest on nieodłączny podczas trwania sesji internetowej i zostaje zapamiętany na wszystkich stronach odwiedzonych przez użytkownika. Porównanie informacji zarejestrowanych po stronie dostawcy oraz odbiorcy może zdradzić kim jest użytkownik i ustalić jakie dane pobierał z Internetu.

Dane, które zostawiamy korzystając z sieci i nie stosując rozwiązań zapewniających anonimowość użytkownika:

- adres IP (Internet Protocol),

- data i godzina odwiedzin stron internetowych,

- dane urządzenia, z którego korzystamy, z jakiego systemu operacyjnego i przeglądarki,

- zapytania kierowane w przeglądarce internetowej,

- wszelkie dane, które dobrowolnie podajemy w sieci w niezabezpieczonych źródłach

- geolokalizacja

Przejdźmy w takim razie do meritum artykułu. Jak zadbać o swoje bezpieczeństwo w sieci

Narzędzia pomagające zachować anonimowość

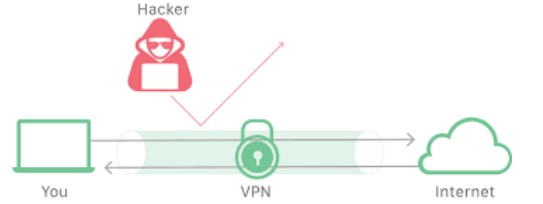

VPN (Virtual Private Network)

Jest to tak zwana sieć tunelowa, przez którą pomiędzy klientami końcowymi płynie ruch sieci prywatnej, w obrębie publicznej sieci Internet. Taka konstrukcja sprawia, że sieć jest przezroczysta dla przesyłanych pakietów danych. Tunel łączy komputer użytkownika bezpośrednio z serwerem, który wysyła pakiety danych, nie rejestrując informacji o użytkowniku. Pomiędzy użytkownikiem a serwerem nie występują tzw. pośrednicy, którzy mogliby przejmować przesyłane dane. Jednocześnie dane w transmisji VPN są odpowiednio kompresowane i szyfrowane, aby jakość przesyłu była możliwie najwyższa. Operator widzi, że przez łącze przesyłane są dane, ale informacje pozostają dla niego nieczytelne.

Konstrukcja techniczna prezentuje się następująco:

- zapytanie od providera trafia do serwisu anonimizującego,

- serwis anonimizujący je odkodowuje,

- następuje maskowanie zapytań przez serwery proxy lub routing NAT

- odkodowane wywołanie strony zawiera nowy adres IP i jest to adres serwisu anonimizującego, a nie użytkownika, co znacznie utrudnia jego identyfikację.

Rys.1 Budowa sieci VPN.

Decydując się na wybór serwera VPN, użytkownik powinien zwrócić uwagę na jego popularność. Dlaczego? Dodatkową anonimowość zapewniają inni użytkownicy, którzy równocześnie wykorzystują usługę. Im większa popularność serwera, tym większe prawdopodobieństwo, że użytkownik rozpłynie się w tłumie, ponieważ dostawca usługi nie może później ustalić, kto jakie strony otwierał. Popularne serwery mają niestety pewną wadę – większa ilość użytkowników oznacza wolniejszy transfer danych.

Wybierając połączenie VPN innego kraju niż własny, należy jednak uważać. W sytuacji łamania prawa podlega się również pod jego system prawny.

Konsekwencja to podstawa

Użytkownik, któremu zależy na trwałej anonimowości, powinien działać konsekwentnie. To znaczy, że jeśli korzysta z pewnych zasobów sieci przy użyciu VPN, to powinien robić to każdorazowo, dodatkowo utrudniając swoje wykrycie poprzez zmianę serwerów, z których korzysta.

Mało sensownym rozwiązaniem wydaje się być sytuacja, w której użytkownik korzystając np. z podejrzanej strony internetowej najpierw użyje bezpiecznego połączenia VPN, po czym wyloguje się i po chwili wróci w to samo miejsce używając standardowego połączenia. W takiej sytuacji, nawet jeśli wcześniej nie ujawnił swoich danych, to po chwili są one już w pełni dostępne dla odbiorcy z drugiej strony lub kogoś, kto chciałby je przechwycić.

Bezpieczne połączenie VPN bywa często wykorzystywane w krajach o ograniczonej wolności słowa lub w serwisach, których zasoby przypisywane są użytkownikom w zależności od lokalizacji.

Dobrymi przykładami serwisów stosujących powyższe ograniczenia są YouTube oraz Netflix. Użytkownik z aktywnym połączeniem VPN i wybranym numerem IP w określonej lokalizacji może otrzymać swobodny dostęp do treści przypisanej regionalnie. Użytkownika łączącego się z numerem IP na terenie Stanów Zjednoczonych, serwis rozpozna jako osobę z tego terytorium i zezwoli na odbiór treści przypisanych w tym kraju.

VPN a systemy prawne

Warto mieć na uwadze, że choć połączenie VPN potrafi zapewnić anonimowość korzystania z sieci i uniemożliwić przechwycenie transmisji danych przez osoby trzecie, to może posiadać istotny słaby punkt. Firma będąca operatorem oprogramowania VPN, na żądanie służb (np. policji) będzie miała obowiązek przedstawić dane zebrane na temat swoich klientów.

Osoby, którym zależy na szczególnej prywatności, decydując się na wybór dostawcy VPN, powinny wziąć pod uwagę tych dostawców, którzy nie zbierają danych użytkowników, a swoje serwery mają zlokalizowane na terenie państw, które nie ratyfikują konwencji genewskiej np. Panama, Hongkong. Szczególnie bezpieczna wydaje się być Panama, która nie współpracuje z organami ścigania innych państw. Musimy jednak pamiętać, że VPN zapewnia inny adres IP tylko z punktu widzenia serwera, do którego się łączymy.

Tryb incognito przeglądarki

Jest to ustawienie przeglądarki internetowej, pozwalające korzystać z niej bez zapisywania danych pozostawianych przez użytkownika. Oznacza to brak np. historii przeglądanych stron, plików cookies, czy też wyszukiwanych fraz. W praktyce wygląda to tak, że dane które tworzymy podczas korzystania z przeglądarki będą oczywiście widoczne dla odbiorcy po drugiej stronie. Nie zostaną jednak zapisane w przeglądarce po zakończeniu sesji i kolejny użytkownik nie będzie miał w nie wglądu.

Tryb incognito może mieć zastosowanie w miejscach publicznych, bądź na komputerach i urządzeniach mobilnych, z których korzysta wielu użytkowników. Np. po skorzystaniu z internetu w kafejce internetowej, wystarczy zamknąć kartę incognito i żadne dane nie pozostaną w pamięci przeglądarki. Zaleca się korzystanie z trybu incognito również w sytuacji logowania na konta poufne np. bankowe.

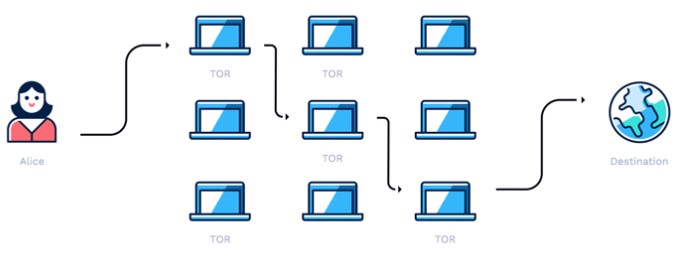

Sieć TOR (The Onion Router)

Sieć TOR, to projekt zapobiegający analizie ruchu sieciowego, którego specyfika konstrukcji odwołuje się do wielowarstwowej budowy cebuli. Zapewnia anonimowość poprzez ukrycie lokalizacji użytkownika, jak też możliwości udostępniania anonimowych ukrytych usług. Jest to zdecentralizowana, wielowarstwowa sieć routerów, które wykorzystując kryptografię, szyfrują komunikaty przesyłane między sobą. Router początkowy nigdy nie widzi routera końcowego, a jedynie najbliższego dostawcę/odbiorcę danych z warstwy pośredniczącej. Ktoś, kto chciałby namierzyć użytkowników sieci, zdoła to zrobić jedynie dla ostatniego routera pośredniczącego, bez możliwości dostania się do kolejnej warstwy. Jest jednak sporo punktów kontrolowanych przez państwo, które analizują ten ruch. Owa analiza ruchu, dane pochodzących od dostawców internetu i znajomość czasu logowania do sieci TOR, pozwalają schwytać przestępców, którzy myślą, że są anonimowi.

Rys.2 Budowa sieci TOR.

Korzystanie z sieci TOR jest bardzo proste. Wystarczy zainstalować przeglądarkę TOR Browser.

Jest to narzędzie oparte o integrację z wyszukiwarką Mozilla Firefox i praktycznie w taki sam sposób obsługiwane. Przeglądając strony internetowe otrzymuje się anonimowy adres IP, który chroni tożsamość użytkownika, nie pozostawia śladów w Internecie i zabezpiecza przed włamaniem. Aby maksymalnie wykorzystać potencjał TORa, trzeba dbać o aktualizację oprogramowania i nie można maksymalizować okna (zdradza rozdzielczość ekranu).

Korzystanie z internetu za pomocą przeglądarki TOR

Połączenie z siecią TOR za pomocą programu TOR Browser, pozwala przeglądać strony internetowe, ale posiada pewne ograniczenia. Wynikają one bezpośrednio ze specyfiki jego działania. W przeglądarce wyłączone jest wsparcie JavaScript, więc dużo stron nie będzie działało prawidłowo, a włączenie obsługi JavaScriptu zdradzi dużo informacji. Użytkowanie programu jest jednak niezwykle proste i intuicyjne. Nawiązanie połączenia następuje automatycznie po uruchomieniu przeglądarki. Od tego momentu można anonimowo korzystać z pełnej zawartości Internetu i dostępnych domen.

Bardzo ważnym elementem wykorzystania sieci TOR, jest istnienie tzw. Dark Net’u, czyli ukrytej treści Internetu niedostępnej z poziomu standardowej przeglądarki. Konstrukcja ciemnej sieci opiera się o specjalnie skonfigurowane oprogramowanie serwerowe, występujące pod pseudodomeną ’.onion’. Najczęściej spotykane usługi sieci Dark Net, to ukryte strony internetowe, fora dyskusyjne i sklepy o różnym przeznaczeniu. Nie zawsze oferują one legalne treści.

Sieć TOR może być wykorzystywana do celów uznawanych za nielegalne przez niektóre systemy prawne, np. krytyka polityczna, piractwo praw autorskich, sprzedaż broni i narkotyków bądź dystrybucja pornografii. Sieć TOR owiana jest wieloma tajemnicami i negatywnymi opiniami. Warto jednak pamiętać, że jej główne przeznaczenie, to zachowanie bezpieczeństwa użytkowników. Wiele osób korzystających z TORa przestrzega prawa, a sieci używa wyłącznie w legalnym celu. Dla innych jest to jedyne bezpieczne rozwiązanie w opresji cenzury czy łamania praw człowieka.

Tails (The Amnesic Incognito Live System)

Tails to dystrybucja systemu GNU/Linux (Debian) pracująca w trybie live operating system DVD/USB. Jego zadaniem jest zapewnienie bezpiecznego i anonimowego korzystania z sieci. Znajdziemy tu zbiór narzędzi i funkcji przeznaczonych do zapewnienia ochrony prywatności podczas korzystania z zasobów internetu. Argumentem zachęcających do wykorzystania systemu Tails, jest jego prostota użycia. Zintegrowane z pakietem Tails przeglądarki stron internetowych, komunikatory czy programy pocztowe są samoczynnie konfigurowane wraz z uruchomieniem systemu. Mechanizmem zapewniającym bezpieczeństwo, jest oparcie o wykorzystanie automatycznej anonimizacji przy użyciu sieci TOR.

Pakiet systemu operacyjnego Tails obejmuje szereg aplikacji, m.in.:

– anonimową sieć Tor wraz z interfejsem Onion Circuits,

– przeglądarkę Tor Browser,

– konfigurator sieci NetworkManager,

– agenta poczty Mozilla Thunderbird,

– wirtualną klawiaturę Florence,

– menedżer haseł KeePassX,

– program do anonimizacji metadanych MAT.

ProtonMail

Jest to zarejestrowany w Szwajcarii operator poczty e-mail. Spośród tysięcy dostępnych serwisów pocztowych wyróżnia go nastawienie na anonimowość swoich użytkowników. Nieprzypadkowa okazuje się być lokalizacja providera ProtonMail, którego serwery ulokowane są na terytorium Szwajcarii. Podlegają pod jurysdykcję tamtejszego prawa, przez co przechowywane na nich dane stają się niedostępne dla innych państw (w tym Stanów Zjednoczonych i agencji NSA). Lokalizacja serwerów to jedno, jednak jako główną zaletę należy przyjąć, że wszystkie wiadomości e-mail automatycznie zabezpieczane są szyfrowaniem end-to-end. Oznacza to, że szyfrowanie odbywa się po stronie klienta i nawet pracownicy serwisu nie są w stanie odszyfrować oraz przeczytać wiadomości użytkowników, ani przekazać ich stronom trzecim. Niewątpliwym atutem poczty ProtonMail, jest niezbieranie danych osobowych przy zakładaniu konta oraz zapewnienie dostawcy o braku przechowywania numeru IP oraz danych logowania. Dzięki temu nie można ich połączyć z anonimowym kontem e-mail użytkownika.

Tymczasowe skrzynki poczty e-mail

Wpisanie na stronie internetowej swojego adresu e-mail może wiązać się konsekwencjami, których wolelibyśmy uniknąć. Nie należy do przyjemnych sytuacja, gdy skrzynka użytkownika zasypywana jest spamem lub co gorsza złośliwym oprogramowaniem, tylko dlatego że kiedyś chcąc skomentować post na forum nieopatrznie podał swój prawdziwy adres.

Tymczasowe skrzynki poczty e-mail, znane także jako skrzynki antyspamowe lub dziesięciominutowe, zdają się być w powyższej sytuacji świetnym rozwiązaniem. Ich główną zaletą jest brak wymogu rejestracji konta użytkownika, a przechowywana treść jest ograniczona czasowo. Skrzynki tymczasowe znajdują zwykle zastosowanie podczas rejestracji do serwisów internetowych bądź forów, gdzie użytkownik nie może bądź nie chce podawać swojego prawdziwego adresu e-mail. Świetnie sprawdzają się również jako konta testowe.

Użytkownicy skrzynek antyspamowych muszą pamiętać, że w pewnych okolicznościach nie powinny być stosowane. Niektóre serwisy internetowe posiadają czarne listy takich skrzynek i automatycznie są one nieakceptowane. Sugeruję, by nie podawać adresu takiej skrzynki w serwisach, w których chcemy posiadać prawdziwe konto użytkownika. W sytuacji utraty hasła do swojego konta, może pojawić się problem z odzyskaniem go przy pomocy tymczasowego adresu e-mail, który został podany podczas rejestracji. Warto wziąć pod uwagę, że adresy e-mail skrzynek tymczasowych nie posiadają hasła i są dostępne dla każdego. Wystarczy, że ktoś zna adres takiej skrzynki. Dysponując wiedzą o tym, że konto w serwisie społecznościowym danego użytkownika jest z nią powiązane, może dokonać jego przejęcia.

Generator tożsamości

Chyba każdy użytkownik internetu znalazł się w sytuacji, gdy chcąc skorzystać z jakiejś funkcjonalności na stronie internetowej, został poproszony o uzupełnienie formularza swoimi danymi. Co gorsza, zdarzają się przypadki, gdy wymagane są tzw. dane wrażliwe, którymi raczej nikt chętnie się nie dzieli. Oczywiście można poświęcić chwilę, szybko coś wymyślić i uzupełnić formularz. Jednak co zrobić w przypadku, gdy wygasła sesja i trzeba ponownie wymyślać wszystko od nowa? Albo gdy podane dane nie posiadają oczekiwanej walidacji?

W obliczu powyższej sytuacji, dobrym rozwiązaniem okazują się być tzw. generatory tożsamości (generatory danych osobowych). Są to dostępne za darmo automatyczne narzędzia, które są w stanie szybko stworzyć oczekiwane dane osobowe. Generatory występują zarówno w uproszczonej formie np. generator PESEL, jak i bardziej rozbudowanej, pozwalając na szybką generację oczekiwanego pakietu danych osobowych. Może on zawierać np. imię i nazwisko, adres, numer dokumentu, nazwa firmy, numer karty kredytowej.

Generatory danych mają wiele pożytecznych zastosowań i pozwalają uniknąć utraty tożsamości w nieautoryzowanych źródłach. Niestety pewne osoby mogą próbować używać tych narzędzi w sposób niezgodny z prawem, w celu przeprowadzenia oszustwa. W tym miejscu ostrzegam, że używanie sztucznie wygenerowanych danych osobowych np. przy zawieraniu umów bankowych lub telekomunikacyjnych, wiąże się z przewidzianą odpowiedzialnością karną i grozi wyrokiem pozbawienia wolności.

Nie wysyłaj skanów dokumentów

Rzecz, która z pozoru wydaje się być oczywista, często wcale taka nie jest. Nigdy nie powinniśmy wysyłać kopii dokumentów drogą internetową. Wiele osób skuszone ofertą szybkiej pożyczki, bądź otrzymania atrakcyjnej pracy, decyduje się by przesłać nieznanej osobie kopie dokumentów tożsamości. Jest to bardzo niebezpieczne i nieodpowiedzialne. Nigdy nie można być pewnym tego, co z takimi kopiami może się dziać później. Mogą one trafić w niepowołane ręce i posłużyć do popełnienia przestępstwa. Mogą być przetwarzane w sposób niezgodny z Ustawą o Ochronie Danych Osobowych lub przesyłane pomiędzy pracownikami instytucji finansowych. Może zdarzyć się sytuacja, gdy pracownik firmy telekomunikacyjnej, który zostanie zwolniony, sprzeda takie informacje osobom, które wykorzystają je do popełnienia przestępstwa. Zachodzi tutaj ryzyko całkowitej utraty kontroli nad swoimi dokumentami, a skradziona tożsamość może wiele kosztować.

Bezpieczeństwo w sieci wynika z mądrości

Warto korzystać z opisanych narzędzi. Należy jednak przestrzegać kilku zasad i być konsekwentnym w działaniu. Jeśli nie będziesz uważać i nie zadbasz o swoje bezpieczeństwo, to prędzej czy później popełnisz błąd i pozwolisz na przejęcie swoich danych. Podstawowym błędem wielu użytkowników Internetu, jest brak zdolności rozdzielenia działalności w sieci zanonimizowanej od działalności w jawnym Internecie. Doskonałym przykładem jest przypadek Rossa Ulbrichta, twórcy Darknetowego forum Silk Road. Człowiek ten popełnił poważne przestępstwo, lecz dzięki sieci TOR długo pozostawał nieuchwytny. Uczynił jednak bardzo katastrofalny błąd, jakim było korzystanie w jawnym Internecie i w sieci TOR z tego samego pseudonimu. W efekcie, przypłacił to dekonspiracją przez agentów FBI. Po zebraniu solidnych dowodów jego winy został skazany na wiele lat więzienia.

Na zakończenie dodam, że opisane powyżej metody nie wyczerpują tematu w całości. Tak, jak wspominałem na wstępie – w zależności od celu stosuje się różne narzędzia.

Tworząc ten artykuł, w dużej mierze zależało mi na przedstawieniu go w formie najbardziej przystępnej dla ogółu użytkowników. Z tej przyczyny starałem się unikać opisywania narzędzi, których zastosowanie może prowadzić do konfliktu prawnego lub przestrzegać o ewentualnym ryzyku.

Każdy z użytkowników internetu powinien mieć na uwadze, że aby zachować anonimowość, istotne są przede wszystkim podejście i sposób myślenia. Jeśli nie będziesz konsekwentny, to choćbyś stosował najbardziej wyszukane metody, nie uda Ci się ukryć w sieci.