Biały wywiad, inaczej określany jako OSINT (ang. Open Source Intelligence), to forma legalnego wywiadu gospodarczego oparta o metodę pozyskiwania informacji z ogólnodostępnych źródeł m.in. takich, jak środki masowego przekazu, social media. OSINT, od wielu lat z sukcesem wykorzystywany jest przez agencje wywiadowcze, policję oraz prywatne firmy specjalizujące się w prowadzeniu wywiadów gospodarczych. Coraz częściej okazuje się użyteczny również w procesie rekonesansu przy planowaniu testów penetracyjnych

Cechą charakterystyczną białego wywiadu, jest wykorzystanie wyłącznie jawnych i etycznych metod pozyskania informacji, stąd nie może on być utożsamiany z nielegalnym szpiegostwem gospodarczym.

Źródłem są dane zawarte w ogólnodostępnych zasobach informacyjnych. Nie podlegają one ograniczeniom dostępu i nie są utajniane. Pozyskiwanie danych nie wiąże się ze stosowaniem nielegalnych działań wymagających przełamania barier (np. łamania haseł, podszywania się czy manipulacji), stosowanych przez agencje wywiadowcze czy organy śledcze.

Celem białego wywiadu, jest pozyskanie na rzecz konkretnego podmiotu bądź na własne potrzeby oczekiwanych informacji z ewentualnym zamiarem dalszego ich przetwarzania.

W działaniach biznesowych biały wywiad koncentruje się wokół sytuacji prawnej, finansowej, handlowej i ekonomicznej przedsiębiorstwa bądź kontrahenta w celu oszacowania ryzyka współpracy z danym podmiotem. Równie często wykorzystywany jest przez rządy, partie i instytucje państwowe, do badania bieżącej sytuacji politycznej i kreowania strategii rządzenia państwem. Sprawdza się, jako sposób na śledzenie tożsamości i poczynań osób prywatnych. W innych przypadkach może wiązać się z pozyskaniem wiedzy na temat funkcjonowania grup przestępczych, organizacji terrorystycznych, czy konkretnych osób (np. polityków, biznesmenów, ekstremistów, osób poszukiwanych), które z określonych powodów wzbudzają sobą zainteresowanie lub przejawiają wartość wywiadowczą.

OSINT – kto z niego korzysta

OSINT może obejmować szczegółowe dane firmowe dostępne w publicznych rejestrach, sprawozdania finansowe publikowane w przypadku spółek akcyjnych, kontakty pomiędzy dostawcami i klientami, profile potencjalnych pracowników, informacje o przetargach publicznych, technologie wykorzystywane przez konkurencję itd.

Źródłem informacji mogą być krajowe i zagraniczne media (telewizja, radio, prasa), serwisy informacyjne, ogólnodostępne bazy danych, platformy handlowe, serwisy internetowe, portale społecznościowe, blogi i fora dyskusyjne, mapy elektroniczne i papierowe, biuletyny gospodarcze. Mogą to być także metadane, pozwalające na zidentyfikowanie obiektu cyfrowego (np. zdjęcia, filmu).

OSINT, często jest stosowany przez analityków bankowych do weryfikacji wniosków kredytowych, ubezpieczycieli do kwestionowania wypłat odszkodowań, komorników do poszukiwania aktywów i pasywów dłużników i pewnie wiele innych grup podmiotów, które nie przychodzą nam do głowy. Wszystkie powyższe grupy używają białego wywiadu w sposób nieoficjalny z uwagi na możliwe pozwy wynikające z niepoprawnego/nieuprawnionego przetwarzania danych osobowych.

Tutaj należałoby poruszyć kwestie nieinformowania osoby prywatnej o zbieraniu i przetwarzaniu danych osobowych. O ile korzystanie z informacji ogólnodostępnych jest legalne, to ich gromadzenie i przetwarzanie już niekoniecznie. Należy pamiętać, że nieuprawnione wykorzystanie informacji sklasyfikowanych, jako dane osobowe podlega Ustawie o Ochronie Danych Osobowych i RODO (GDPR), a ich naruszenie może rodzić obowiązek wypłacenia odszkodowania, a w ściśle określonych przypadkach może się wiązać nawet z odpowiedzialnością karną.

Rys. Ewolucja OSINT (Źródło: K.Tylutki Agencja Bezpieczeństwa Wewnętrznego).

Wybrane narzędzia, przydatne w prowadzeniu białego wywiadu:

W obecnej formie istnienia sieci internet, najprostszym i najbardziej oczywistym źródłem pozyskania informacji są portale społecznościowe takie, m.in. Facebook, Twitter, Instagram, YouTube, Reddit. Są to ogromne zasoby informacji, dobrowolnie udostępniane przez użytkowników. Na portalach społecznościowych wielu ludzi podaje tak wiele prywatnych informacji, że budowa profilu psychologicznego lub materialnego nie czyni większych trudności.

Dobry rekonesans warto rozszerzyć tak, by tworzył wiarygodny i spójny obraz wyników poszukiwań. Poniżej prezentuję kilka rozwiązań dostępnych z poziomu przeglądarki, których wykorzystanie może w znaczący sposób polepszyć i usprawnić proces poszukiwań.

Wyszukiwarka Google:

Google hacking (stosowanie dobranych zapytań w celu odszukania przydatnych informacji)

Google grafika (wyszukiwanie zdjęć dostępnych w internecie np. budynku, osoby, przedmiotu)

WhoIs (rejestr domen internetowych)

WiGLE.net (baza aktywnych sieci wi-fi, w tym routerów, access pointów, współrzędnych GPS, SSID, adresów MAC, typów szyfrowania)

Bazy przedsiębiorców:

Centralna Ewidencja i Informacja o Działalności Gospodarczej (www.firma.gov.pl)

Krajowy Rejestr Sądowy (www.ekrs.ms.gov.pl)

Analiza doniesień medialnych i notowań giełdowych:

Monitoring mediów (www.brand24.pl)

Notowania giełdowe (www.stooq.pl)

Dane o przetargach publicznych i konkursach na stanowiska publiczne:

Biuletyn Informacji Publicznej (www.bip.gov.pl)

Informacje o pojazdach:

Sprawdzenie numeru VIN (www.autobaza.pl)

Baza polis i szkód ubezpieczeniowych (www.ufg.pl)

Mapy i zdjęcia satelitarne:

Geoportal (www.geoportal.gov.pl)

Google maps & street view (www.google.pl/maps)

Zumi (www.zumi.pl)

Inne:

Giełdy wierzytelności długów (weryfikacja zadłużenia osób prywatnych i przedsiębiorstw)

Fora internetowe (skupiska informacji o określonej tematyce)

Narzędzia wspomagające pozyskiwanie informacji z ogólnodostępnych źródeł:

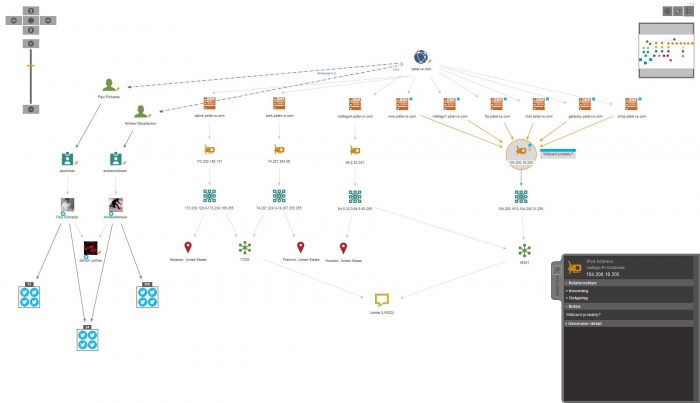

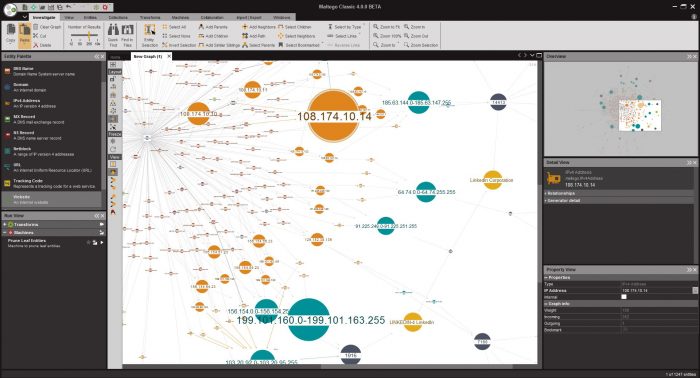

Maltego

Chcąc usprawnić rekonesans, swoją pracę warto zautomatyzować narzędziem Maltego. Aplikacja stworzona została do wyszukiwania, gromadzenia i graficznej prezentacji informacji publicznie dostępnych w sieci, a zatem działanie Maltego pozostaje całkowicie legalne. Za pomocą tego narzędzia można pozyskać szereg danych na temat badanej domeny, przedsiębiorstwa czy osoby prywatnej m.in. wykaz numerów IP, DNS i nazw domen, sieci połączeń pomiędzy domenami, informacji personalnych, adresów e-mail, numerów telefonów, danych o używanym oprogramowaniu.

Rys. Sieć powiązań ukazana w programie Maltego (źródło: Paterva.com).

Rys. Budowa sieci w oparciu o numerację DNS (źródło: Paterva.com).

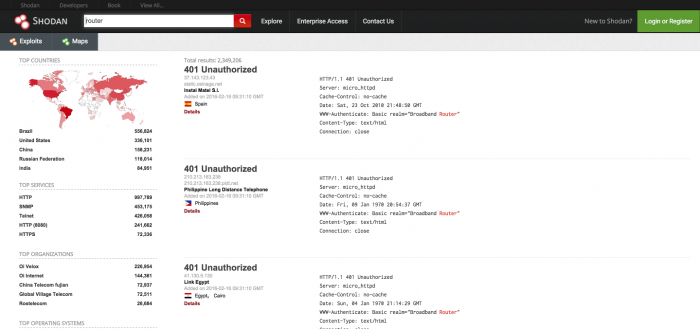

Shodan.io

Shodan, to aplikacja o działaniu podobnym do klasycznej wyszukiwarki internetowej, jednak ukierunkowana na wyszukiwanie określonych wersji oprogramowania, komputerów i urządzeń sieciowych. Shodan zajmuje się skanowaniem portów, który przeszukując adresy IP indeksuje zawartość sieci tzw. banery. Banery to określone metadane, prezentowane przez podzespoły sieci podczas nawiązywania połączenia, m.in. nazwa i wersja oprogramowania, dane serwera, adres panelu administracyjnego, a w skrajnych przypadkach domyślne dane dostępowe.

Shodan posiada bogate możliwości zastosowań. Jest bardzo skuteczny w prowadzeniu analizy pasywnej i gromadzeniu pożądanych informacji, dlatego też znajduje skuteczne zastosowanie w rękach wielu pentesterów.

Rys. Przykład wyszukiwania urządzeń typu router (źródło: Shodan.io).

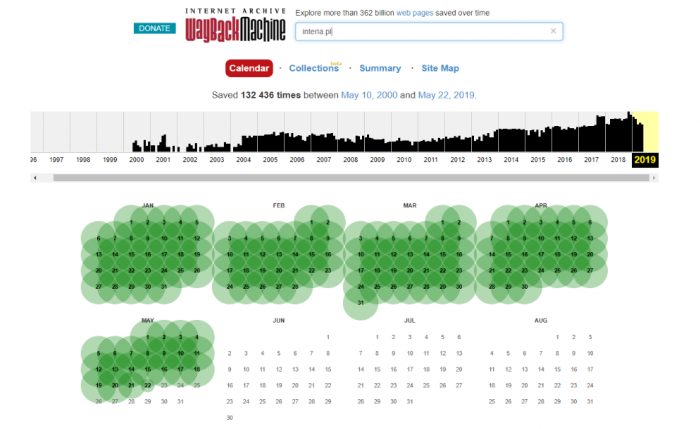

Wayback Machine Internet Archive (web.archive.org)

Wayback Machine, to cyfrowa baza zasobów dostępnych w internecie pozwalająca użytkownikom na przeglądanie zarchiwizowanych wersji witryn. Celem utworzenia usługi było zapobieganie problemowi utraty treści zgromadzonych na stronach internetowych. Oprogramowanie zostało przystosowane do indeksowania i pobierania publicznie dostępnych stron internetowych, hierarchii Gopher oraz systemu grup dyskusyjnych Usenet. Zbiór danych nie zawiera informacji przechowywanych w niedostępnych publicznie bazach danych lub do których dostęp został ograniczony przez wydawcę.

Skrypty archiwizacyjne w Wayback Machine mają na celu zachowanie jak największej liczby działających hiperłączy, które mogłyby zostać utracone. Wielkość danych zgromadzonych w bazie Wayback Machine, według operatora systemu, wynosi ponad 362 miliardy zarchiwizowanych stron.

Rys. Archiwizacja treści na przykładzie witryny Interia.pl (źródło: Web.archive.org).

Biały wywiad a cyberbezpieczeństwo

Rekonesans powinien być pierwszym etapem w procesie przeprowadzenia testów penetracyjnych. Poprawnie wykonany, pozwala już w pierwszej fazie testów zbudować jasny obraz o badanym obiekcie, a bardzo często wykryć wiele istotnych nieprawidłowości.

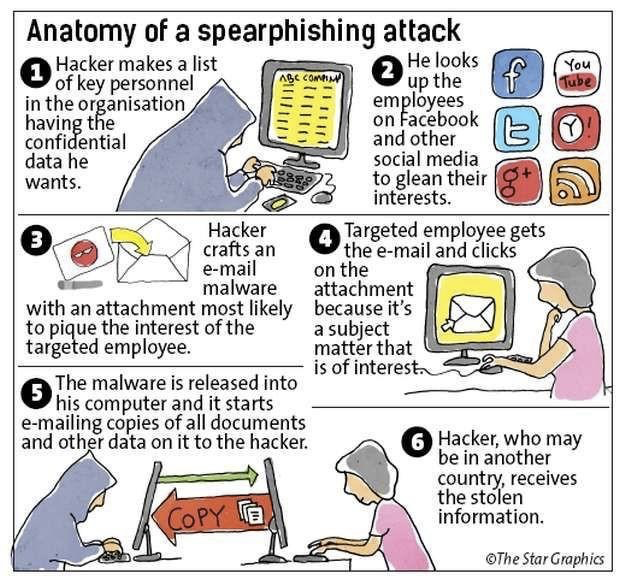

Stosowanie białego wywiadu w celu zbierania informacji o celu ataku z ogólnie dostępnych zewnętrznych źródeł pozwala posiąść niezwykle cenne zasoby wiedzy. Zebrane dane można wykorzystać w celu pozyskania np.: danych osobowych pracowników, adresów e-mail, nazw domen, adresów IP, technologii w jakich pracuje dana firma. Można dzieki niemu uzyskać informację o usługach sieciowych oraz typach systemów zapobiegania włamań.

Biały wywiad zaleca się wykonywać metodą pasywną, podczas której zachodzi niższe ryzyko wykrycia aktywności osoby poszukującej. Metoda ta umożliwia zbieranie informacji bez ujawniania, że jakiekolwiek czynności są prowadzone, jednocześnie pozwalając przeanalizować dużo informacji o obiekcie badań.

Rys. Przebieg ataku hakerskiego w oparciu o dane pozyskane metodą OSINT i użyciu socjotechniki (źródło: The Cyber Security Hub).

Podsumowując: wiele niezbędnych informacji jest dziś dostępne od ręki. Należy je tylko umiejętnie wyszukać i potrafić wyodrębnić interesujące zasoby od bezwartościowych. W każdym z tych narzędzi podstawowym zasobem pozyskania informacji jest internet, skąd użytkownicy samodzielnie generują zakres informacji, których uzyskaniem są zainteresowani. Choć OSINT posiada szereg pozytywnych zastosowań, to uczestnictwo w globalnej społeczności umożliwia hakerom pozyskanie wrażliwych danych. Mają dostęp do naszego wizerunku, danych osobowych, wiedzy na temat rodziny, poglądów i codziennych nawyków. Pamiętajmy o tym za każdy razem, gdy udostępniamy w internecie prywatne treści, które niekoniecznie chcielibyśmy okazywać obcym ludziom. Dbajmy o swoją prywatność.