Zazwyczaj mówiąc o bezpieczeństwie systemów, odnosimy się do stosowania metod zapobiegawczych, wdrażania strategii kontroli procesów bezpieczeństwa lub bezpośrednich metod uderzeniowych.

Niestety, życie bywa brutalne i zdarza się, że mimo podjęcia wymaganych kroków mających zabezpieczyć wskazany obiekt przed atakiem i uświadomienia kadry na temat bezpieczeństwa, to do ataku i tak dochodzi.

W niniejszym artykule omówię sytuacje związane z wystąpieniem kryzysu. Wskażę, jakie kroki należy podjąć, aby uchronić się przed eskalacją kryzysu i zminimalizować potencjalne straty, gdy stajemy się już ofiarą takiego ataku.

Moim celem jest przedstawienie, jak powinna wyglądać reakcja na pojawiający się problem. Większość ataków różni się sposobem konstrukcji lub scenariuszem działania. Skupia się na innych wektorach uderzenia, skali oddziaływania, użytych metodach lub zaangażowaniu atakujących. Z pewnością nie jest to uniwersalny poradnik, będący złotym środkiem. Pozwoli on jednak uświadomić pewien sposób myślenia, którego stosowanie może ocalić posiadane zasoby i kapitał.

Zanim przejdziemy do analizy poszczególnych elementów, musimy odpowiedzieć sobie na podstawowe pytanie:

Czym jest cyberatak?

Cyberatak, to występująca w komputerach i sieciach komputerowych, jakakolwiek próba narażenia, zmiany, wyłączenia, zniszczenia, kradzieży lub uzyskania nieautoryzowanego dostępu, bądź dokonanie nieuprawnionego użycia danego składnika aktywów. Cyberatak, to każdy rodzaj manewru ofensywnego, na cele systemów informatycznych, infrastruktury, sieci komputerowych lub osobistych urządzeń komputerowych. Atakującym określa się osobę lub proces, który próbuje uzyskać dostęp do danych, funkcji albo innych zastrzeżonych obszarów systemu bez autoryzacji. W zależności od kontekstu, cyberataki mogą być częścią cyberwojny lub cyberterroryzmu.

Cyberatak może być wykorzystywany przez wrogie państwa, grupy separatystyczne, organizacje lub osoby indywidualne. Atak pochodzić może z niezidentyfikowanego, anonimowego źródła. Poprzez cyberatak podatnego systemu można ukraść, dokonać zmiany lub zniszczyć określone zasoby infrastruktury. Cyberataki mogą obejmować m.in. socjotechniki, instalowanie oprogramowania szpiegującego czy próbę zniszczenia infrastruktury.

Jakie rozróżniamy najpopularniejsze ataki pasywne i aktywne?

Socjotechniki

Podczas tego typu ataków, hakerzy manipulują ludźmi za pomocą technik socjologicznych. Celem jest oczywiście skłonienie ofiary do podjęcia określonych czynności. Ataki socjotechniczne to sposób na pozyskanie wrażliwych informacji, wykorzystujący ludzką lekkomyślność i brak wiedzy.

Złośliwe oprogramowanie

Programy mające szkodliwe działanie w stosunku do systemu komputerowego lub jego użytkownika, często podszywające się pod zaufaną aplikację lub wchodzące w jej skład. Po zainfekowaniu systemu w tle wykonują operacje, które zaprogramował atakujący, na przykład zapisują hasła lub inne dane. Rozróżniamy m.in. wirusy, robaki, konie trojańskie, backdoory, exploity, rootkity, keyloggery, oprogramowanie szpiegujące.

Sniffing

Polega na monitorowaniu i rejestrowaniu ruchu sieciowego atakowanej sieci. Odpowiednio wykonany może umożliwić odkrycie haseł, loginów, a nawet prywatnych rozmów użytkowników w celu wrogiego wykorzystania. Nieautoryzowane sniffery, czyli takie, których nie używamy świadomie w celu kontroli przepływu ruchu sieciowego, są trudno wykrywalne, co sprawia, że stanowią one wyjątkowe zagrożenie dla sieci. Użytkownicy bez specjalistycznej wiedzy często nawet nie wiedzą, że tego typu oprogramowanie jest zainstalowane na ich komputerach i monitoruje przepływ danych w sieci.

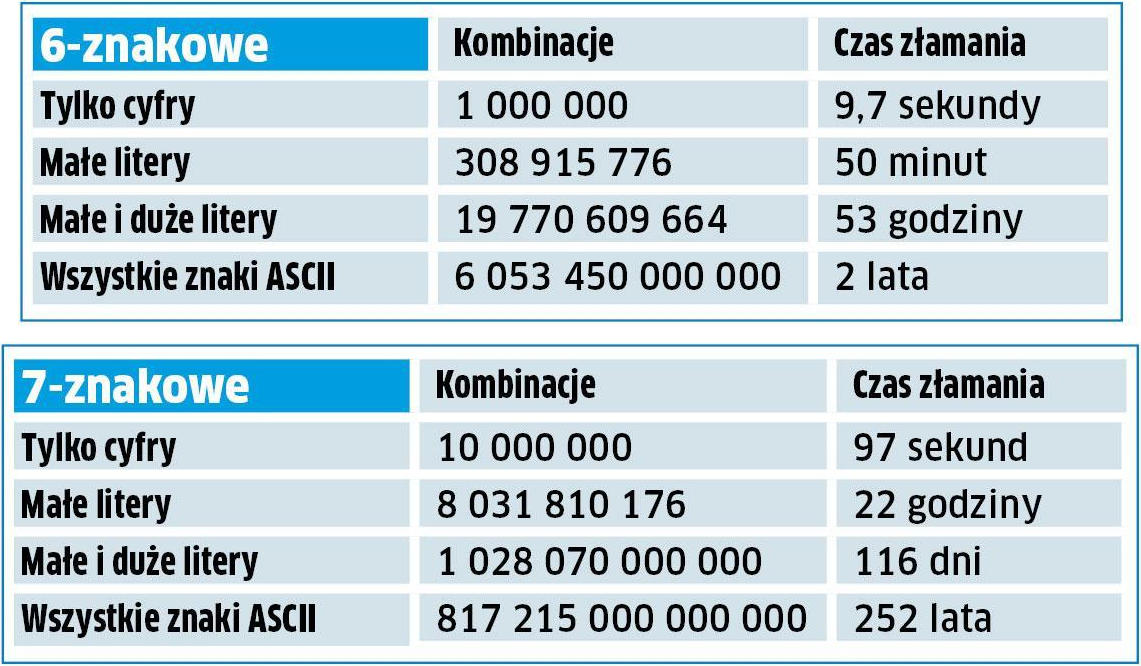

Łamanie haseł (bruteforce – atak słownikowy)

Technika polegająca na agresywnym łamaniu haseł, poprzez użycie ogromnej ilości kombinacji znaków. Zastosowanie odpowiedniego oprogramowania pozwala na pełne zautomatyzowanie tego procesu. Bardzo szybkie wpisywanie wielu, często pozornie nie powiązanych ze sobą ciągów znaków, trwa tak długo, aż dojdzie do skutecznego wykrycia poprawnego hasła i w rezultacie włamania do systemu użytkownika. Korzystając z metody siłowej typu bruteforce, można złamać praktycznie każde zabezpieczenie hasłem – wystarczy odpowiednio dużo czasu i mocy obliczeniowej.

Opis: Przykładowy czas potrzebny na złamanie hasła metodą bruteforce.

DDoS

Przeprowadzany równocześnie z wielu urządzeń, zmasowany atak na system lub usługę sieciową. Jego celem jest uniemożliwienie działania środowiska informatycznego, poprzez zajęcie wszystkich wolnych zasobów. Zamiarem ataku DdoS zwykle nie jest uszkodzenie infrastruktury czy kradzież danych, a utrudnienie dostępu lub całkowite unicestwienie pracy systemu, wskutek jego przeciążenia. Nierzadko koszty związane z przestojem infrastruktury sieciowej powodować mogą straty równie kosztowne, jak włamania i kradzieże danych.

Ale jak to?! Skąd to się bierze? Mnie to nie dotyczy!

Nieodpowiednio przeszkolony lub dobrany personel może okazać się kluczową podatnością środowiska wewnętrznego na atak. Pomyłki, niezadowolenie, nieuczciwość, to czynniki mogące przyczynić się do wystąpienia i realizacji działań niepożądanych. Hakerzy atakujący z zewnątrz, jak również sami pracownicy w sposób mniej lub bardziej świadomy (niewiedza, dywersja) są w stanie ułatwiać dostęp osobom nieuprawnionym lub sami czynić szkody.

Jeśli chcesz szerzej zrozumieć logikę tego akapitu, z pewnością zainteresuje cię jeden z moich artykułów na blogu CyberForces, pt. „Zjawisko Shadow IT i związane z nim ryzyko dla cyberbezpieczeństwa firmy”.

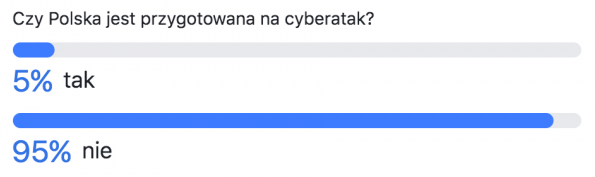

Opis: Według badań przeprowadzonych pośród 3 tysięcy respondentów, aż 95% użytkowników uważa, że Polska nie jest przygotowana na cyberatak (źródło: Sekurak).

Wynik powyższej ankiety z pewnością nie napawa optymizmem, gdyż w dużym stopniu obrazuje stan faktyczny świadomości użytkowników oraz zaawansowania wdrożeń zabezpieczeń mających chronić nasze systemy przed zagrożeniem.

Przejdźmy zatem do kluczowych elementów tego artykułu…

Jak sobie radzić, gdy problem już wystąpi? Wskazówki dla poszczególnych rodzajów ataków.

Najłatwiejszym rozwiązaniem, zapewne byłoby fizyczne wyłączenie urządzenia z prądu i odłączenie z sieci. Owszem, w niektórych sytuacjach jest to podejście jak najbardziej wskazane, jednak w wielu przypadkach nie rozwiąże problemu.

Może okazać się, że takie urządzenie będzie szkodliwe z uwagi na utrudniony proces monitorowania zdarzeń sieciowych. Gdy użytkownik padnie ofiarą socjotechniki, odłączenie od prądu nie okaże się w żaden sposób pomocne. Chyba, że użytkownik zdąży wyciągnąć wtyczkę z prądu zanim ofiara wykona ten kluczowy, ostatni klik klawisza umożliwiający dostęp atakującemu do swoich danych. Opierając się na wspomnianych wcześniej rodzajach zagrożeń, dokonajmy analizy każdego z osobna i zobaczmy co da się zrobić…

Socjotechniki (phishing, spoofing, pharming)

Socjotechnik jest tak wiele, że nie sposób opisać metod radzenia sobie z każdą z nich w tak krótkim artykule. Ogólna zasada jest jedna: zachowaj zdrowy rozsądek i ograniczone zaufanie. Wiedząc to, możemy przejść do omówienia kilku popularnych przypadków.

Jednym z nich jest podszycie się przez hakera pod konkretną instytucję (zwykle bank) w celu wyłudzenia od ofiary będącej jej użytkownikiem danych dostępowych i kradzieży zgromadzonych aktywów. W razie podejrzenia wystąpienia incydentu istotne jest niezwłoczne zgłoszenie na infolinię lub bezpośrednio w placówce banku. Pracownik szczegółowo poinformuje cię, jak wygląda procedura i dalsza ścieżka realizacji zgłoszenia. W szczególnych przypadkach konieczna może okazać się blokada karty płatniczej, raport do przełożonego i złożenie doniesienia o popełnionym przestępstwie na policję – nie czekaj, nie ukrywaj faktów, współpracuj.

Natychmiastowa reakcja jest niezwykle ważna, gdyż zgodnie z przepisami odpowiadasz za pieniądze na rachunku, które zostaną wypłacone przed zastrzeżeniem karty. Istotnym pozostaje fakt, że jako użytkownik możesz stracić nie więcej niż równowartość 50 EUR w przypadku płatności zbliżeniowej oraz 150 EUR w przypadku transakcji internetowej. Dla kwot wyższych, odpowiedzialność za nieuprawnione transakcje spada na bank. Pamiętaj jednak, że jeśli bank udowodni, że kradzież wynika z tzw. rażącego niedbalstwa klienta (np. przyznasz się, że przekazałeś komuś swój numer PIN lub zapisałeś go na karcie), wówczas bank nie poniesie odpowiedzialności i nie zwróci ci utraconych pieniędzy.

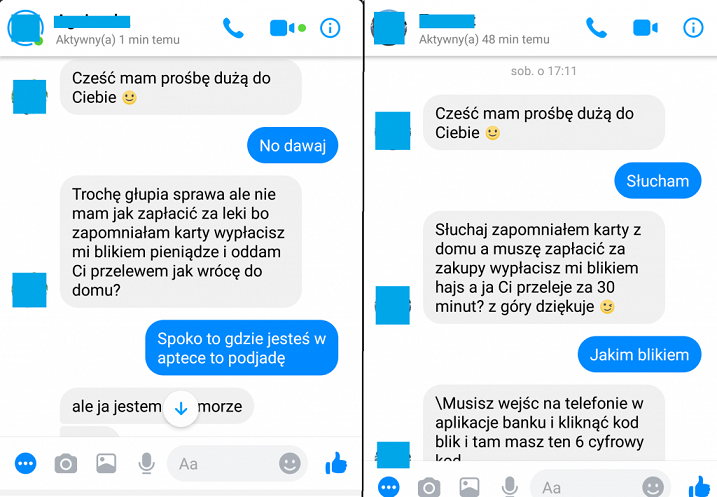

Innym częstym przypadkiem jest włamanie się do konta social media. Jeśli masz podejrzenia, że ktoś przejął twoje dane logowania do profilu, np. na Facebooku lub Twitterze, jak najszybciej zmień hasło i koniecznie dokonaj zgłoszenia incydentu do centrum wsparcia użytkownika. To bardzo ważne, by nie bagatelizować wystąpienia podobnych sytuacji. Nawet jeśli wydaje ci się, że twoje konto social media pełni nieistotną rolę w twoim własnym poczuciu bezpieczeństwa może okazać się, że ktoś będzie próbował podszyć się pod Ciebie. Następnie spróbuje wyłudzać cenne informacje lub pożyczać pieniądze od twoich znajomych.

Jak myślisz, kogo obwinią w pierwszej kolejności oszukani znajomi, którzy w dobrej wierze byli przekonani, że pożyczyli ci pieniądze, a de facto padli ofiarą oszustwa i kradzieży? Z pewnością nie będzie to anonimowy przestępca, tylko będziesz to ty, jako do niedawna wiarygodny posiadacz swojego konta.

Opis: Przykład próby wyłudzenia kodu płatności BLIK przy użyciu skradzionego konta Facebook.

W sytuacji gdy w porę udało ci się przejrzeć zamiary przestępcy, dzięki swojej czujności możesz uchronić innych. Jeśli odkryłeś atak, a nie dałeś się wciągnąć, graj na zwłokę. Manipuluj atakującym, przekazuj fałszywe dane, nagrywaj wszystko i zbieraj materiały dowodowe. Ostrzeż innych, by utrudnić pracę przestępcom. Kiedy uznasz, że udało ci się zebrać wystarczającą ilość informacji, możesz postarać się nagłośnić sprawę w portalach branżowych zajmujących się bezpieczeństwem lub zgłosić sprawę organom ścigania.

Złośliwe oprogramowanie

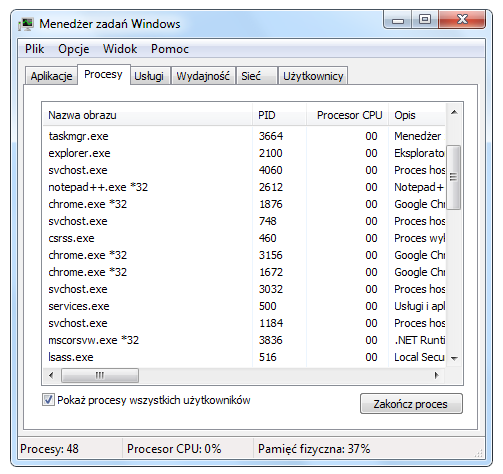

Jeśli nie masz programu antywirusowego to szybko zainstaluj, odłącz się fizycznie od sieci, przeskanuj system. Obserwuj działanie komputera – zainfekowane jednostki są często spowolnione. Otwórz menedżer zadań w systemie i sprawdź jakie aplikacje i procesy działają w tle. Za pomocą antywirusa usuń złośliwe oprogramowanie z komputera. Jeśli proces ten wydaje ci się zbyt skomplikowany, nie rób tego samodzielnie, lecz skontaktuj się z doświadczoną osobą, która potrafi go umiejętnie przeprowadzić.

Opis: Menedżer zadań Windows – często już w tym miejscu użytkownik jest w stanie zauważyć anomalie świadczące o zainstalowanym na komputerze złośliwym oprogramowaniu.

Sniffing

Aby wykryć sniffera, najłatwiej włącz własnego sniffera w celu monitorowania przepływu danych pomiędzy siecią a serwerami DNS. Możesz też skorzystać z gotowego oprogramowania do wykrywania i usuwania snifferów, który często dostarczony jest w pakiecie z programem antywirusowym. Dobry antywirus za ciebie znajdzie i usunie wszelkie złośliwe oprogramowanie, pliki i foldery. Wyposażony w funkcję skanowania sieci, wykryje problemy z siecią i podpowie, jak się ich pozbyć. Chcąc zapobiegać snifferom, staraj się stosować do kilku zaleceń:

- korzystaj wyłącznie z zaufanych sieci wi-fi,

- w miarę możliwości korzystaj z sieci światłowodowych bez radiowej transmisji danych,

- w sieciach o znaczeniu strategicznym, rozważ utworzenie odizolowanej infrastruktury,

- regularnie skanuj sieć pod kątem występowania zagrożeń,

- szyfruj wysyłane i odbierane dane.

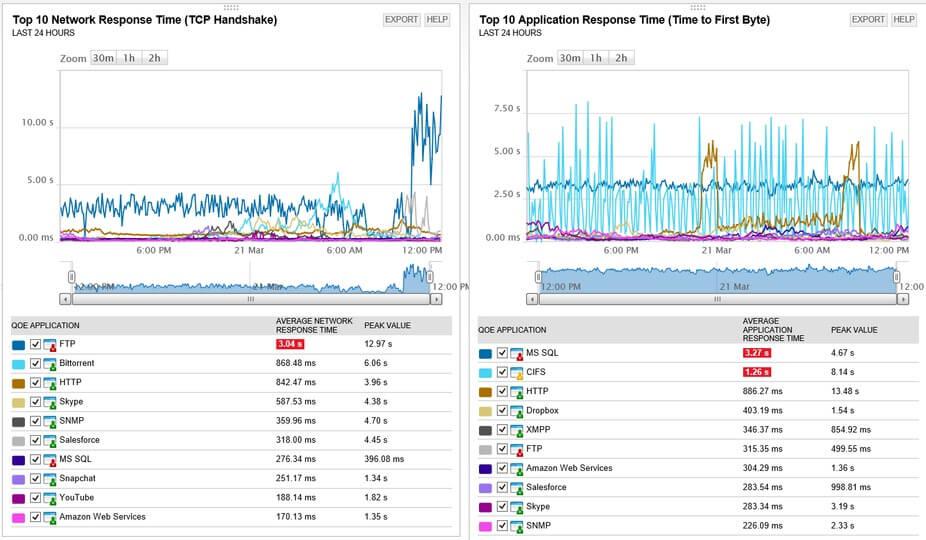

Opis: Przykładowy raport ruchu sieciowego przy użyciu legalnego sniffera (źródło: Solarwinds.com).

Łamanie haseł (bruteforce – atak słownikowy)

W przypadku ataku typu bruteforce, trudno mówić o krokach jakie należy podjąć, gdy padniesz jego ofiarą. Z pewnością zmień hasło i dane uwierzytelniające. W dalszej kolejności przeprowadź rekonesans i zweryfikuj, jakie dane mogły zostać wykradzione. Tutaj sprawa jest bardzo indywidualna i w zależności od skali ataku szkody mogą być różne. Jeden atakujący zadowoli się samym włamaniem i świadomością posiadania danych dostępowych, których będzie mógł użyć w przyszłości. Ktoś inny postanowi od razu działać agresywnie i postara się uszkodzić lub wykraść tak wiele zasobów, jak to tylko możliwe.

Z pewnością kluczowa jest prewencja i takie postępowanie, by utrudniać jakiekolwiek próby ataku w przyszłości. Przy logowaniu używaj weryfikacji wielopoziomowej, nie stosuj jednego hasła w wielu miejscach. Zadbaj by hasło było skomplikowane i zmieniaj je co jakiś czas. Używaj do tego menedżera haseł lub fizyczny klucz cyfrowy.

W szczególnych sytuacjach może zdarzyć się, że złamanie hasła wcale nie wynikało z zastosowania ataku słownikowego, a braku pełnej świadomości nad tym jakie niezbyt przemyślane kroki poczyniłeś w sieci. Skrajnym przykładem mogą być poniższe ilustracje, gdzie użytkownicy dobrowolnie podali swoje hasła, jednocześnie narażając się na atak.

Opis: Ktoś dla żartu umieścił post z informacją o tym, że Facebook maskuje hasła użytkowników gwiazdkami. Ciekawscy użytkownicy wpisywali w komentarzach swoje hasła w celu sprawdzenia czy to prawda 🙂 (źródło: Facebook).

DDoS (Distributed Denial of Service)

Ten typ ataku ma to do siebie, że może nie sygnalizować wcześniejszych oznak ostrzegawczych. Zwykle jest organizowany przez grupę wrogo nastawionych ludzi, którzy to posiadają wiedzę, kiedy atak nastąpi. Dlatego niezwykle ważnym elementem, jest umiejętność rozpoznania ataku dzięki jak najlepszej znajomości własnej infrastruktury. Tempo w którym rozpoznasz, że problem spowodował DDoS, jest niezwykle istotne. Jeśli samodzielnie administrujesz własnymi urządzeniami sieciowymi, powinieneś wiedzieć jak wygląda typowy ruch przechodzący przez serwer danej usługi. Dzięki temu będziesz w stanie spostrzec anomalie będące odchyleniem od standardowego ruchu generowanego na stronie czy serwerze.

Chcąc ustalić, że rozpoczął się atak, możesz wykorzystać do tego narzędzia monitorujące. W ten sposób rozpoznasz, czy dana sytuacja to już atak czy jedynie wzmożony ruch użytkowników.

System monitorujący może wskazywać, np. spowolnienie działania serwera, wysokie wykorzystanie pamięci i procesorów czy całkowitą awarię strony www. W takich sytuacjach nawet prewencyjnie warto założyć, że dzieje się coś niepożądanego. Warto wziąć pod uwagę, że mamy do czynienia z atakiem DDoS. Ten typ ataku może spotkać każdego, stąd warto zastanowić się nad kwestią, kiedy nastąpi i być przygotowanym. Chcąc zminimalizować skutki ataku, warto być przygotowanym i podjąć środki zapobiegawcze, m.in.:

- regularnie tworzyć kopie zapasowe;

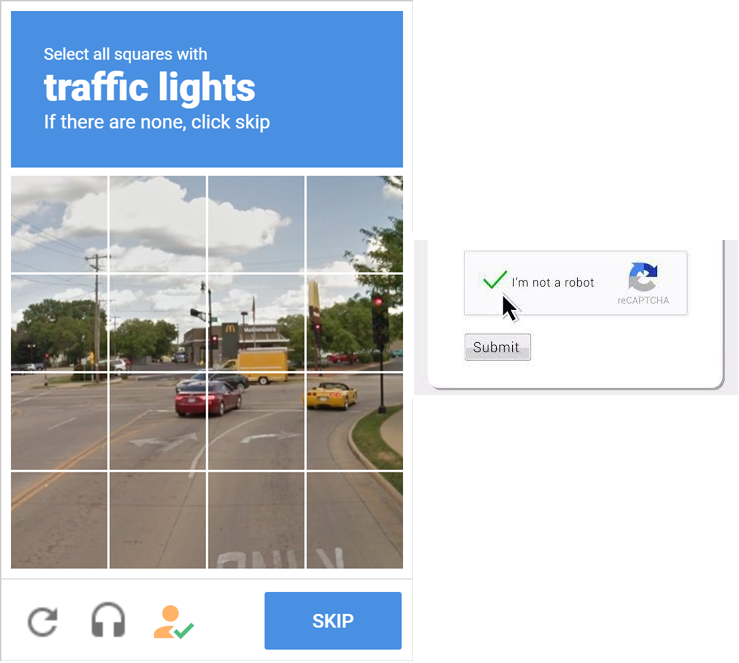

- ograniczyć możliwość nieskończonych prób logowania oraz wprowadzić weryfikację Captcha;

- blokować użytkowników lub konta, które przekroczą maksymalną, określoną przez administratora, liczbę nieudanych prób logowania;

- wprowadzić kontrolę logów serwera, celem określenia aktywności pochodzącej z poza środowiska w którym pracujemy, np. prób połączenia z nieznanych adresów IP;

- ograniczyć możliwości dostępu do poszczególnych systemów, np. nadanie uprawnień adresom IP pozwalającym na logowanie do konta tylko z określonego komputera lub sieci.

Opis: Weryfikacja typu Captcha zapobiega masowej automatyzacji procesów logowania (źródło: Internet).

Reasumując, każdy z użytkowników sieci i infrastruktury informatycznej powinien być świadomy, że wiele ataków odbywa się w czasie rzeczywistym. Jeśli szybko zadziałasz, masz czas na jego udaremnienie i ocalenie swoich zasobów.

Jak w takim razie możesz przygotować się na kryzys?

Sytuacje kryzysowe mają to do siebie, że pojawiają się nagle i nie przebiegają w sposób standardowy. Trudno znaleźć dwa jednakowe, nawet jeśli związane są z podobnym typem zagrożenia. Nierzadko nie masz wpływu na to, co się wydarzyło – możesz jednak w odpowiedni i profesjonalny sposób reagować i przeciwdziałać zagrożeniom.

Należy być świadomym, że komunikacja o wystąpieniu zdarzenia jest równie istotna. Tak samo, jak same działania operacyjne podjęte w celu minimalizacji skutków zagrożenia, które wystąpiło. Co można zrobić? Staraj się przewidywać i zapobiegać temu, co jeszcze nie nastąpiło. Edukuj się i nie unikaj pytań do osób bardziej doświadczonych i odpowiednio przeszkolonych w danym zakresie.

Jeśli chcesz być gotowy do podjęcia działań, istotną kwestią jest umiejętność poprawnej analizy zagrożeń. Stąd też warto posiadać gotową procedurę bezpieczeństwa wewnętrznego organizacji i zarządzania zagrożeniami.

W celu szerszej lektury zagadnienia odsyłam cię do jednego z moich artykułów dostępnych na blogu CyberForces, pt. „Program Zarządzania Podatnościami VMP (Vulnerability Management Program) – zarządzanie przedsiębiorstwem w procesie bezpieczeństwa IT”.