Spis treści: Czym jest audyt bezpieczeństwa IT? Rodzaje audytów IT i ich znaczenie Jak przebiega audyt IT? Przykładowy proces Kiedy warto zdecydować się na audyt IT? Audyt IT – czy warto go wykonać samodzielnie? Kluczowe korzyści wynikające z przeprowadzenia audytu...

Blog

OSINT: Open Source Intelligence – ważne narzędzie w cyberbezpieczeństwie

W świecie cyfrowym skuteczna ochrona przed zagrożeniami wymaga nie tylko technologii, ale także wiedzy. OSINT- Open Source Intelligence, czyli biały wywiad, staje się jednym z najważniejszych narzędzi w arsenale cyberbezpieczeństwa - dostępny, legalny i potężny....

Koronawirus okazją dla cyberprzestępców. Na co uważać?

Stare, polskie powiedzenie głosi, że “okazja czyni złodzieja”. Niestety, jak to ze starymi powiedzeniami bywa, nie wzięło się ono znikąd. Ostatnie, przesycone niepokojem tygodnie, szczególnie sprzyjały dezinformacji i próbom oszustwa. Przyjrzyjmy się bliżej temu, w...

Bezpieczna praca zdalna

W związku z obecną pandemią koronawirusa wiele osób decyduje się na pracę zdalną. Niektórzy z nich zostaną wyposażeni w służbowy sprzęt komputerowy od pracodawcy – co z punktu widzenia cyberbezpieczeństwa, prawdopodobnie jest najbezpieczniejszą opcją. W takich...

Analiza zagrożeń. Jak się za to zabrać?

W obecnym świecie postępu technologicznego, analizowanie i monitorowanie zagrożeń cyberbezpieczeństwa stało się jednym z topowych, a co za tym idzie, bardzo rozległych tematów. Instytucje duże, średnie i małe, branże finansowe, medyczne, produkcyjne i inne są narażone...

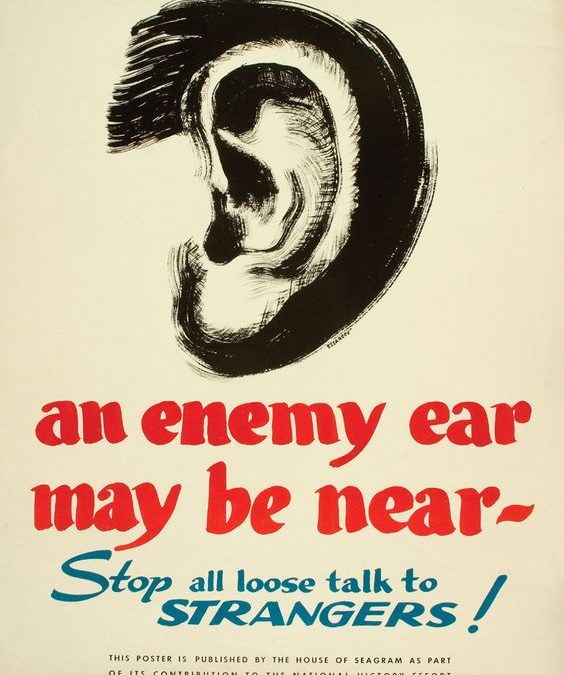

OPSEC, czyli sztuka ochrony danych według armii USA

Dostępność informacji w sieci jest dziś tak powszechna, że przy zaangażowaniu często niewielkich nakładów pracy, każdy z użytkowników Internetu, jest w stanie zebrać dowolną ich ilość. Osoby publiczne, menedżerowie wysokiego szczebla czy określone organizacje,...